지난해 대한민국을 떠들썩하게 했던 스미싱이 수법을 바꿔가며 기승을 부리고 있다.

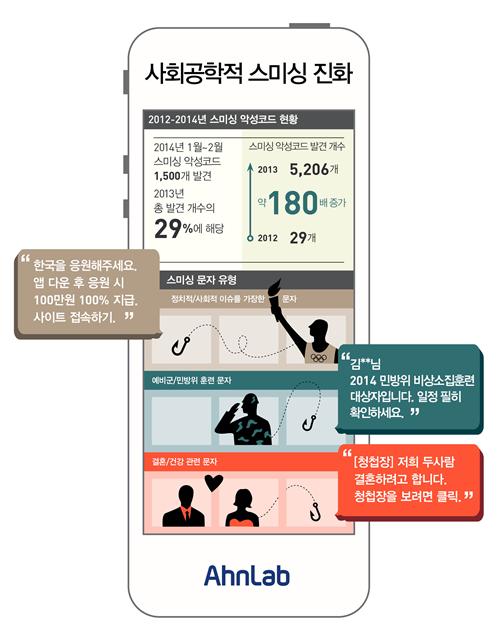

안랩은 국내에 퍼져있는 악성코드를 수집한 결과 올해 1~2월 스미싱 악성코드를 1500개 발견했다고 19일 밝혔다. 이는 2012년 한해 동안 발견된 29개의 52배, 2013년 5206개의 29%에 해당하는 수치로 스미싱 악성코드가 급속도로 확산되고 있음을 보여주고 있다.

최근 발견된 스미싱 문자의 유형을 보면 스마트폰 보안강화, 예비군·민방위 훈련, 가벼운 유머 등 정치적·사회적 이슈를 가장해 악성코드의 설치를 유도하는 ‘사회공학적 기법’이 주류를 이루고 있다. ‘사회공학적 기법’이란 사람의 취약점을 공략해 원하는 정보를 얻는 공격 방법이다.

최근에는 개인정보 유출 사고에 편승한 스미싱 문구가 많이 발견됐다. ‘도움되시길 바랍니다. 카드사 정보유출로 인한 2차피해 방지앱 나왔어요’, ‘폰뱅킹 보안강화를 위해 업그레이드 하시길 바랍니다 클릭’, ‘2014년 2월3일로부터 각종 스미싱을 방지하기 위해 폰뱅킹을 업그레이드 하시기 바랍니다. 전자금융위원회에서 알림’ 등과 같이 사용자의 불안감을 노린 내용이 많았다.

가장 많이 유포된 스미싱 문구는 예비군·민방위 훈련과 관련한 내용이었다. 이 문구는 지난 2월 국방부가 주의를 발표한 이후 3월 다시 증가했다. 이 문자는 민방위 비상소집훈련 대상자라는 문구와 함께 일정 확인을 사칭한 URL을 포함하고 있.

또 결혼과 건강을 챙기는 봄철을 맞아 ‘웨딩’과 ‘건강 암검진 대상’ 스미싱도 등장했다. ‘재미있는 사건’, ‘대박 웃김’, ‘행복한 이야기’ 등 가벼운 유머로 위장한 케이스도 발견됐다.

스미싱 문자 내 URL을 클릭 하면 금융정보와 같은 개인정보가 유출되거나, 소액결제, SMS(문자메시지)·주소록 유출, 전화송수신 감시 등 2차 피해가 발생할 수 있으므로 각별한 유의가 필요하다.

안랩은 “최근 공격유형을 보면 공격자가 금전을 노리는 경우가 대다수”라며 “스마트폰에는 개인정보가 많이 저장돼 있고, 네트워크에 항상 연결돼 있기 때문에 공격이 증가하고 있는 것으로 보인다”고 밝혔다.

스미싱 피해를 최소화하려면 SNS나 문자 메시지에 포함된 URL 클릭을 하지 말고, 모바일 백신으로 스마트폰을 주기적으로 검사하는 것이 좋다. 또 알 수 없는 출처(소스) 허용을 금지로 설정하고, 스미싱 탐지 전용 앱을 다운로드 받는 것이 좋다. 안랩 공식 트위터·페이스북으로 ‘스미싱 알람’ 도 자주 확인하는 것도 필요하다.

![부동산 PF 체질 개선 나선다…PF 자기자본비율 상향·사업성 평가 강화 [종합]](https://img.etoday.co.kr/crop/140/88/2101720.jpg)

![‘2025 수능 수험표’ 들고 어디 갈까?…수험생 할인 총정리 [그래픽 스토리]](https://img.etoday.co.kr/crop/140/88/2102319.jpg)

![전기차 수준 더 높아졌다…상품성으로 캐즘 정면돌파 [2024 스마트EV]](https://img.etoday.co.kr/crop/140/88/2102282.jpg)

![낮은 금리로 보증금과 월세 대출, '청년전용 보증부월세대출' [십분청년백서]](https://img.etoday.co.kr/crop/140/88/2102283.jpg)

![[종합] ‘공직선거법 위반’ 김혜경 벌금 150만원…法 “공정성·투명성 해할 위험”](https://img.etoday.co.kr/crop/140/88/2102280.jpg)

![이혼에 안타까운 사망까지...올해도 연예계 뒤흔든 '11월 괴담' [이슈크래커]](https://img.etoday.co.kr/crop/140/88/2101314.jpg)

!["늦었다고 생각할 때가 제일 빠를 때죠" 83세 임태수 할머니의 수능 도전 [포토로그]](https://img.etoday.co.kr/crop/140/88/2101767.jpg)

![‘2025 수능 수험표’ 들고 어디 갈까?…수험생 할인 총정리 [그래픽 스토리]](https://img.etoday.co.kr/crop/300/170/2102319.jpg)

!['수능 끝, 홀가분해요' [포토]](https://img.etoday.co.kr/crop/300/190/2102419.jpg)